扫码分享到微信

网络空间威胁正朝着规模化、智能化及隐蔽化方向发展,传统依靠规则匹配与特征库的检测方法,难以应对海量异构数据环境下的复杂攻击模式。大数据技术凭借强大分布式计算能力、深度学习算法及实时流处理优势,为网络安全威胁检测提供了全新技术路径,可从PB级多源数据里挖掘潜在威胁模式,实现智能化安全防护。

大数据威胁检测概述

在数字化转型加速的背景下,网络安全威胁呈现前所未有的复杂特征,攻击者运用人工智能技术对恶意代码进行自动变种处理,借助社会工程学手段设计出精准的诱饵内容,这让高级持续性威胁攻击的潜伏周期至少延长到122天。传统基于签名匹配的检测方法面临数据爆炸式增长挑战,全球数据量预计到2025年将达到175ZB的规模,然而有价值的安全数据仅占数据总量的0.01%。大数据技术借助MapReduce分布式计算框架,达成TB级到PB级海量数据的并行处理工作,结合知识图谱构建语义网络以连接攻击手法与脆弱性等多维实体关系,运用图神经网络算法去探索威胁在复杂网络当中的传播路径。联邦学习技术在保护数据隐私的前提条件下,实现跨组织威胁情报的融合,形成能够覆盖元宇宙虚拟空间的协同防护体系,为应对量子计算与6G通信等颠覆性技术带来的安全挑战奠定坚实基础。

威胁检测关键技术

数据处理技术

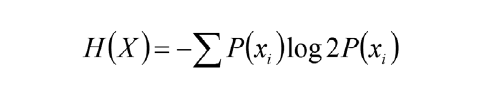

多源异构网络数据的预处理是威胁检测系统的基础环节。通过部署网络流量监测设备,每日采集10GB流量日志与2GB系统日志,利用数据清洗算法去除重复记录与错误格式信息,以形成统一数据视图架构。特征工程阶段提取源IP地址熵、目的端口分布与流量突变率等多维行为属性,其中源IP地址熵计算公式为:

其中P(xi)表示地址xi出现的概率,n为不同IP地址总数,H(X)取值范围为[0,log2n],数值越大表明IP地址分布越分散,可能存在分布式拒绝服务攻击这类异常模式。数据融合模块会把网络流量、DNS查询记录及Web访问日志按照时间戳来进行关联整合,建立起跨层次的数据关联关系,通过Apache Kafka消息队列技术构建具备高吞吐量的数据传输管道,确保海量数据拥有实时流转处理的能力,为后续的机器学习算法提供高质量的训练样本,确保威胁检测模型能够准确捕获复杂攻击行为的多维特征表现。

机器学习算法

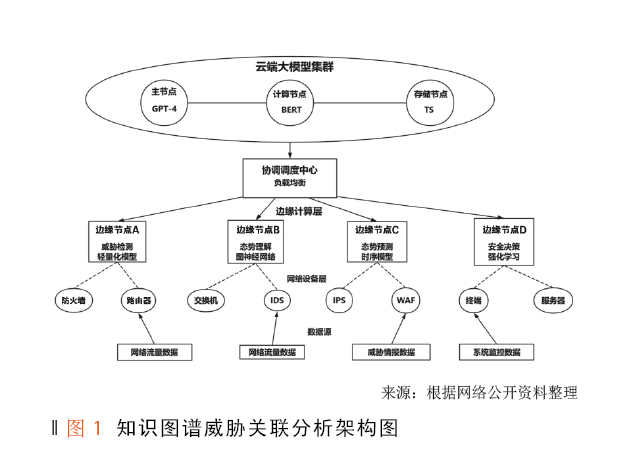

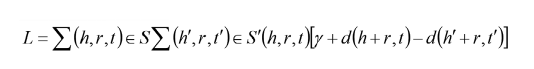

深度学习算法在网络威胁检测中起到核心驱动作用,构建出包含5×104个实体及2×105个关系的知识图谱,运用TransE算法开展图嵌入学习工作,设置矢量维度为80且学习率为0.005,实现攻击手法、攻击目标及脆弱性等安全要素的语义关联映射。如图1所示,知识图谱威胁关联分析架构采用多层次语义网络结构,异常检测模块识别出的可疑IP地址与恶意域名等威胁实体,借助实体匹配的算法与图谱中的已知节点建立关联关系,TransE算法通过最小化关系三元组的损失函数达成高质量的图嵌入表示,损失函数定义为:

其中S是正例三元组集合,γ为边际参数,d(·)表示距离函数。图神经网络算法借助学习节点间的拓扑关系与特征传播模式,来识别隐藏在正常网络行为里的恶意攻击链路,进而发现攻击者的意图与目标等关键信息,实现了覆盖率达85.3%与平均路径长度为3.68的威胁溯源分析效果。联邦学习框架各参与方运用同态加密技术对本地模型参数做加密处理,经过30轮迭代训练得到融合多方数据特征的全局威胁检测模型,明显提升了跨组织协同防御的准确性与时效性。

异常检测方法

异常检测技术利用无监督学习算法可自动识别偏离正常行为模式的可疑活动,改进的局部异常因子算法在高维特征空间当中表现出更强的鲁棒性,设置邻居参数k=10及阈值α=1.5,能够精确定位网络流量里的异常模式。孤立森林算法基于随机分割原理构建出二叉树结构,异常点由于其稀少特性更容易被分离出来,通过计算样本的平均路径长度评估异常程度,在处理大规模网络数据时具备线性时间复杂度优势。行为基线建模技术可分析用户正常访问模式、文件操作频率及网络连接习惯,建立个性化的行为档案,一旦检测到偏离基线的行为就马上触发警报机制。实时威胁评估模块结合专家知识库及历史攻击数据,对异常行为进行风险等级划分,将响应时间控制在62毫秒以内,保证安全运维人员能及时地响应高危威胁事件,有效降低安全事件对业务系统的影响范围。

系统实现与验证

系统架构设计

基于大数据威胁检测系统,按分层式架构设计数据采集层,靠部署分布式流量监测探针,实现多源异构数据的实时捕获,涵盖网络流量日志、系统事件记录及DNS查询信息等海量数据流。数据处理层利用Apache Kafka消息队列技术,构建起高吞吐量的数据传输通道,结合Storm实时计算引擎,对每日18GB原始数据进行清洗、融合及特征提取等操作;智能分析层集成改进的局部异常因子算法、TransE图嵌入模型及联邦学习框架,通过知识图谱语义关联技术开展威胁事件深度挖掘分析;可视化展示层构建三维虚拟安全态势感知界面,运用元宇宙技术呈现网络攻击传播路径与防护措施部署状态,为给安全运维人员提供沉浸式威胁监控体验,实现毫秒级威胁响应与协同防御决策支持。

实验效果分析

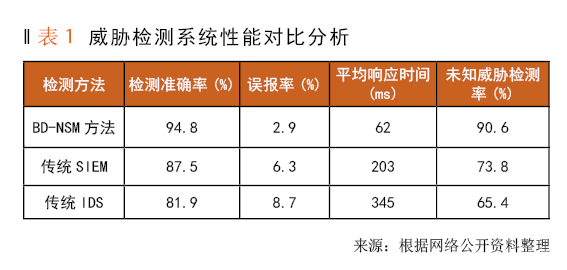

为验证基于大数据的威胁检测系统在实际网络环境中的性能表现,构建起包含500台终端设备及20台核心服务器的电力公司仿真测试环境,通过连续15天时间的攻击模拟实验操作,对比分析了所提出方法与传统安全信息事件管理系统及入侵检测系统在关键性能指标方面的差异表现。

通过表1的对比结果可以看出,融合局部异常因子算法、知识图谱关联分析及联邦学习技术的威胁检测方法,在多项核心指标方面都展现出明显优势,尤其是在应对零日漏洞及高级持续性威胁等未知攻击模式时,体现出更强的泛化能力。改进后的检测算法通过深度挖掘网络行为的潜在关联模式,有效减轻了安全运维人员的工作负担,同时提高了威胁响应的时效性,为构建主动防御的网络安全体系提供了可靠的技术支撑。

在大数据环境下,网络安全威胁检测技术代表着网络空间安全防护的重要发展方向,通过融合深度学习、知识图谱及联邦学习等前沿技术,构建的智能威胁检测体系在准确性、实时性及适应性方面都表现卓越。实验验证表明其检测准确率达94.8%,响应时间缩短至62毫秒,误报率降低至2.9%,显著优于传统方法。未来发展会聚焦于量子安全、边缘计算及元宇宙安全等新兴领域,探索更加智能、高效及可信的网络安全防护技术,为构建安全可靠的数字空间提供坚实技术支撑。

(陈珺莹 徐彩红 江苏旅游职业学院 翟宇 江海职业技术学院)